OpenSSL再曝安全漏洞 国内超10万网站或受影响

早前的“心脏出血”漏洞事件的余悸未消,开源的加密工具OpenSSL又被曝出漏洞。昨天记者了解到,OpenSSL发现一个严重漏洞——DROWN漏洞(水牢漏洞),可能影响部分使用HTTPS的服务器及网站。庆幸的是,这一次漏洞的危害还达不到“心脏出血”的程度。

全球大量网站受影响

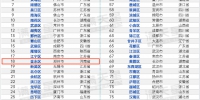

据介绍,水牢漏洞可以允许攻击者破坏使用SSLv2协议进行加密的HTTPS网站,利用该漏洞,攻击者可以监听加密流量,读取诸如密码、信用卡账号、商业机密和金融数据等加密信息。经国外相关机构初步探测识别,目前全球有大约400万网站和服务器受此漏洞的影响。360网络攻防实验室经初步统计,我国有109725个网站可能受到此漏洞的影响。

HTTPS是一种Web浏览器与网站服务器之间传递信息的协议,该协议以加密形式发送通信内容。SSLv2实际上是一种版本很老的协议,OpenSSL已经建议禁用。不过,因为尚有不少用户还在使用低版本的浏览器,如IE6,这些浏览器只能支持SSLv2,因此一些提供网络服务的企业还在使用该版本。

事实上,即便是360这样专门做安全的互联网企业,其部分网站也在使用OpenSSL。不过360公司表示,其在重要的系统中禁止了不安全的加密套件,因此不受“水牢漏洞”影响。

威胁小于“心脏出血”

提起OpenSSL漏洞,让人印象最深的当数2014年曝出的“心脏出血”(Heartbleed)漏洞。这次的水牢漏洞也让人担心是否又是一次“心脏出血”事件。

360公司安全专家安杨表示,“水牢漏洞”所带来的危害没有当年“心脏出血”严重。与“心脏出血”直接攻破资料存储的服务器不同,“水牢漏洞”需要黑客与被攻击者在同一个局域网下,例如入侵对方所处的WiFi网络,或者和对方在一个公司等,这样才能获取到对方的流量信息。

另外,“水牢漏洞”利用难度较高,需要租用计算集群并花费8个小时才能破解密钥。而租用计算集群的成本在400美元左右。在这样的成本下,无目的地攻击普通个人用户,很可能会得不偿失。

庆幸的是,在该漏洞被公开之后,OpenSSL已经发布了官方补丁,只要及时更新就可以封堵该漏洞。

>> 链接

“心脏出血”事件

SSL协议是使用最为普遍的网站加密技术,而OpenSSL则是开源的SSL套件,全世界网站服务器中有三分之二都是用OpenSSL的软件。URL中使用https打头的链接都采用了SSL加密技术。在线购物、网银等活动均采用SSL技术来防止窃密及避免中间人攻击。

2014年4月,OpenSSL一个重大漏洞被曝出,因为危害极大,因此该漏洞被称为“Heartbleed”(心脏出血),以形容其所带来的致命危险。

该漏洞让特定版本的openSSL成为无需钥匙即可开启的“废锁”,入侵者每次可以翻检户主的64K信息,只要有足够的耐心和时间,就可以翻检足够多的数据,拼凑出用户名、密码和信用卡号等隐私信息。

更为重要的是,全球大多数网站都面临这一漏洞的威胁。在“心脏出血”漏洞被曝出后的一段时间内,这就是全球互联网行业内最大的事件,很多互联网企业都在忙着修补漏洞,用户则忙着修改自己的各种密码。